нашел в корне сайта файл id.htm с таким содержимым, качаю айболита посмотрим

Код:<html><head> ... </script> </body></html>

Это просто html страница - визитка хакера UnknownYmouz с Indonesian Code Party. С доброжелательной фразой: Kindly Patch Your System Immediately !!!

(Просьба исправить Вашу систему Немедленно!!!). Файл в архиве - открываем в браузере и смотрим или на скрине.

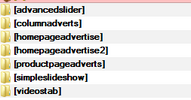

Искать надо php файлы.