XUC

второе пришествие

- Регистрация

- 3 Сен 2006

- Сообщения

- 851

- Реакции

- 562

- Автор темы

- #1

Хакерский мультитул Flipper Zero вышел в спецверсии с прозрачным корпусом

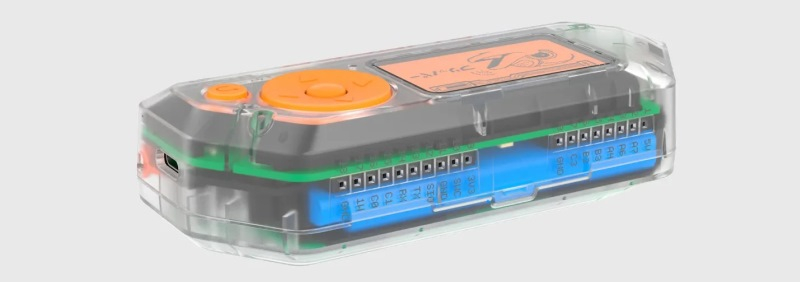

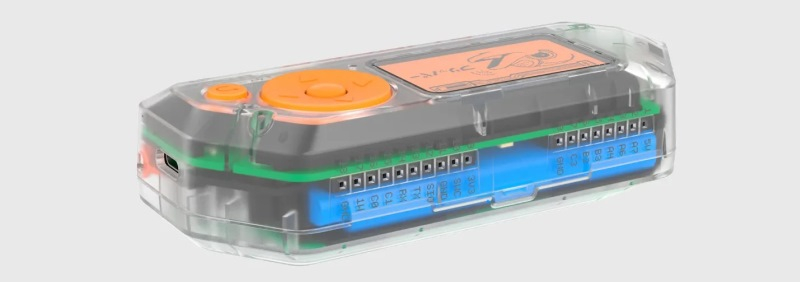

Хакерское устройство Flipper Zero, которое позиционируется разработчиками как программируемый инструмент для тестирования различных интерфейсов и цифровых устройств, теперь доступно в версии с корпусом из прозрачного пластика. Желающим его приобрести следует поторопиться, поскольку будет выпущено всего 7500 единиц этой версии продукта.

Источник изображений: Flipper Zero

«Первоначальный дизайн Flipper Zero был вдохновлён устройствами в форме плавника, эстетикой киберпанка, тамагочи и ретро-гаджетами 2000-х годов, а символ устройства — кибердельфином из романа Уильяма Гибсона "Джонни Мнемоник". Новая прозрачная версия демонстрирует внутренние компоненты и сложный дизайн, а также символизирует приверженность команды открытому исходному коду», — говорится в сообщении разработчиков.

Единственным отличием новинки от стандартной версии Flipper Zero является наличие прозрачного корпуса. В остальном это всё тот же хакерский мультитул, в конструкции которого имеется встроенный радиомодуль на 433/868 МГц для взаимодействия с устройствами интернета вещей, ИК-порт для бытовой техники, анализатор радиосигналов для работы с неизвестными протоколами, интерфейс USB Type-C для эмуляции периферийных устройств, модули Bluetooth и RFID, а также иные интерфейсы. Приобрести новую версию Flipper Zero можно за $169,99, стандартная версия устройства стоит столько же.

Источник: Для просмотра ссылки Войдиили Зарегистрируйся

Хакерское устройство Flipper Zero, которое позиционируется разработчиками как программируемый инструмент для тестирования различных интерфейсов и цифровых устройств, теперь доступно в версии с корпусом из прозрачного пластика. Желающим его приобрести следует поторопиться, поскольку будет выпущено всего 7500 единиц этой версии продукта.

Источник изображений: Flipper Zero

«Первоначальный дизайн Flipper Zero был вдохновлён устройствами в форме плавника, эстетикой киберпанка, тамагочи и ретро-гаджетами 2000-х годов, а символ устройства — кибердельфином из романа Уильяма Гибсона "Джонни Мнемоник". Новая прозрачная версия демонстрирует внутренние компоненты и сложный дизайн, а также символизирует приверженность команды открытому исходному коду», — говорится в сообщении разработчиков.

Единственным отличием новинки от стандартной версии Flipper Zero является наличие прозрачного корпуса. В остальном это всё тот же хакерский мультитул, в конструкции которого имеется встроенный радиомодуль на 433/868 МГц для взаимодействия с устройствами интернета вещей, ИК-порт для бытовой техники, анализатор радиосигналов для работы с неизвестными протоколами, интерфейс USB Type-C для эмуляции периферийных устройств, модули Bluetooth и RFID, а также иные интерфейсы. Приобрести новую версию Flipper Zero можно за $169,99, стандартная версия устройства стоит столько же.

Источник: Для просмотра ссылки Войди